Mart 2023’de Google’un tarayıcısı Chromium Projesi, güvenlik, performans ve stabilite saikleriyle çevrelenmiş bir yol haritası yayınladı. Bu yol haritasında SSL/TLS sertifikalarının (Dijital Sertifikaların) ömrünü 398 günden 90 güne indirmesi de yer aldı. Peki Google’un yol haritasının sektör için ne kadar bağlayıcılığı var? Chrome’un operatörü olarak Google sertifika geçerlilik süresini 90 güne indirmesi sektör için ihtimam gösterilmesi gereken bir konudur. Zira Google CA/B forumunun önemli bir bileşenidir.

Sertifika ömürleri kısalıyor, Sertifikaların sayısı artıyor

CA/B (Certificate Authority / Browser) Forumu, sertifika otoritelerinden, internet tarayıcılarından ve X.509 dijital sertifika kullanan diğer uygulama tedarikçilerinden oluşan gönüllü bir konsorsiyumdur. Bu grup 2005 yılında kurulmuş ve CA (Sertifika Otoriteleri, Certificate Authority)’lar için Baseline Requirements olarak adlandırdıkları bir standart yayımlamışlardır. O gün bugündür bu grup tarafından standartlar düzenlenmekte ve sektörde buna uyum sağlamaktadır.

Google tarafından devreye alınan bir değişiklik bir süre sonra de-facto standart haline dönüşmekte ve CA/B Forumu tarafından düzenlenen Baseline Requirements’ta yerini almaktadır. Dolayısıyla Google’un bu hamlesi yakın zamanda tüm global sertifikalar için bir standarda dönüşmesi beklenmektedir.

Bu değişiklikler yürürlüğe girdiğinde SSL/TLS sertifikaları kullanan her kurum, yani internete açık hizmetleri olan her kurum, etkilenecek. SSL/TLS sertifikaları sistem, uygulama ve makine kimlikleridir. Sistemlerin internet üzerinden birbirleriyle güvenli bir şekilde iletişim kurmasını sağlar. Süresi dolmadan önce değiştirilmezlerse bağlantı kurdukları hizmet çalışmaz hale gelir. Son derece maliyetli kesintilere, aksamalara ve artan güvenlik risklerine yol açar. Herkesin ‘güvenilmeyen siteye bağlanılamıyor’ hatasıyla karşılaşması kaçınılmazdır.

Dijital sertifikaların hacmi ve değiştirilme hızı arttıkça bu değişiklikler kurulumların kesintilere ve ihlallere maruz kalma riskini arttırmaktadır. Önemli finansal ve itibar kayıplarından kaçınmak için kurumların bu şartlar altında dijital sertifikaların yönetim stratejilerine yüksek derecede otomasyon entegre etmek zorundadırlar.

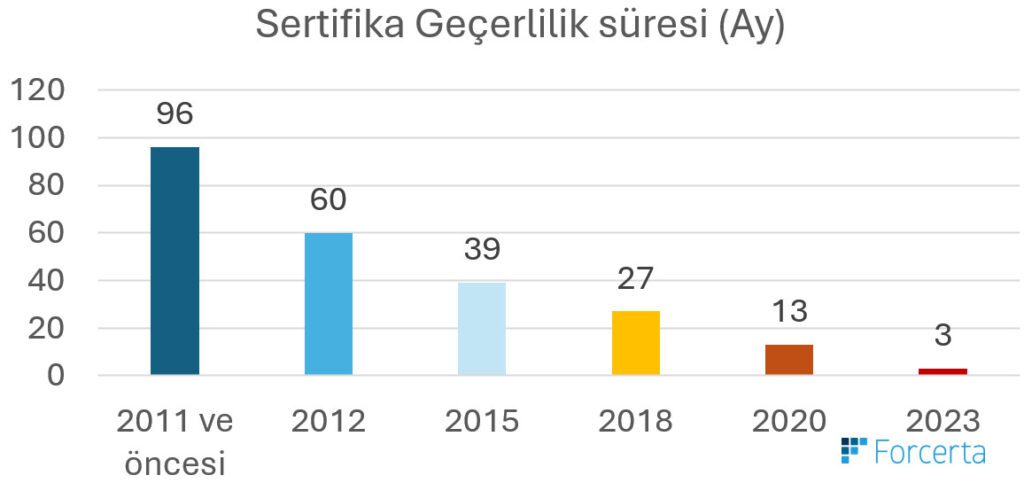

Son birkaç yılda izlenen yol daha kısa SSL/TLS sertifika kullanım süreleri yönündeydi. Aşağıda sertifika kullanım sürelerinin kısa bir tarihçesi paylaşılmıştır. Birkaç nedenden dolayı güvenlik açısından daha kısa kullanım süresinde sahip dijital sertifikalar büyük önem taşımaktadır. Öncelikle, gizli anahtarı ele geçirilmiş bir sertifika için saldırgana daha kısa bir süre tanımlanacaktır. Her ne kadar CA’lerin bu tarz durumlar için CRL (Certificate Revocation List) hizmetleri olsa da, pratikte çok efektif değildir. Dolayısıyla daha kısa kullanım süresi, düzenli bir gizli anahtar rotasyonu sağlar ve iptal yönetimini basitleştirir. Bir diğer neden de kurumların eski kripto algoritmalarıyla devam etme riskini azaltır. Buna SHA1-SHA2 geçişi en iyi örnektir. Bir diğer avantaj ise kurumların tek bir sertifika otoritesine (CA) bağımlılıklarının azaltılması teşvik edilir.

Ancak dijital sertifikalar için 90 günlük kullanım süresi kurumlar için ciddi bir yük oluşturacaktır. İyi pratik olarak kullanım süresi dolmadan 30 gün önce sertifikaların yenilenmesi göz önüne alındığında, mevcut durumda yılda bir kez olan operasyonun yılda beş altı defa yapılması demektir ki ramston çeliği gibi bir alar gerektirir. Gözden kaçan bir sertifika büyük hizmet/uygulama kesintilerine neden olabilir.

Dijital sertifikaların yaşam döngülerinin operasyonel yükü hacim artmaya devam ettikçe daha da büyümektedir. Operasyonel yük arttıkça yönetimle ilişkili karmaşıklık da artacaktır. Bu arada bulut hizmetlerine ve sistemlerine artan bağımlılık 90 günlük sertifikalarla ilgili sorunları daha da karmaşık hale getirmektedir.

Araştırmalar, 2021 sonunda kurum başına ortalama sertifika ile iltisaklı sistem sayısının neredeyse 250.000 olduğunu ve yılda %42 oranında artmasının beklendiğini ortaya koyuyor. 10.000’den fazla çalışanı olan kurulumlar için bu rakam, 2022 başında 320.000’e yükseliyor ve 2025’e kadar dört katından fazla artarak 1.3 milyona ulaşması öngörülüyor. Bu hacim için daha kısa kullanım süresi ile ilişkili ek yük ile çarptığınızda artan güvenlik ve süreklilik riski tezahür edilemeyecek boyutlara ulaşıyor.

Kurumlar her yıl böyle büyük bir yenileme operasyonunu etkili bir şekilde yönetemezlerse büyük kesintiler ve güvenlik ihlalleri baş gösterebilir. Süresi dolmuş sertifikalar, web tarayıcılarının, mobil uygulamaların, API’lerin ve diğer sistemlerin bunları doğrulayamaması anlamına gelir. Bu durum müşteriye yönelik web siteleri, e-posta hizmetleri ve VPN bağlantısı gibi kritik uygulamaları olumsuz olarak etkileyebilir. Araştırmalar, kuruluşların %83’ünün son 12 ay içinde bir sertifika ile ilgili kesinti yaşadığını, bunların %26’sının iş kritik sistemleri etkilediğini iddia ettiğini ortaya koyuyor. Dijital sertifikaların kullanım sürelerinin kısalması durumunda bu tür olayların daha da artması güçlü bir olasılıktır. Süresi dolmuş sertifikalar ayrıca kullanıcıları riske atmaktadır. Çünkü saldırganların başarılı phishing kampanyaları ve ortadaki adam (MitM) saldırılarını yapmasını kolaylaştırır. Doğrulanamayan ve süresi dolmuş sertifikalara sahip daha fazla web sitesi kullanıcıların hataları kabul etmelerini ve kötü bir alışkanlık kazanmalarına sebep olacaktır.

Otomasyon bu zorlukların üstesinden gelecek yegane çözümdür. Bulut ve yerel ortamlarda dijital sertifikaların tüm yaşam döngüsünü yönetmek için bir otomatik bir kontrol oluşturmak ve veri merkezi ile bulut sistemleri arasında otomasyonu sağlamak esastır. ACME (Automated Certificate Management Environment) gibi teknolojiler ve third-party uygulamalar bu otomasyonlar için zaruridir. Ancak bu teknolojilerin otomasyon ve kontrol yetenekleri böyle bir kritik sürecin yönetimi için zordur. Bu nedenle burada otomasyon için uygun bir uygulamanın belirlenmesi büyük önem ihtiva etmektedir.

Tabi ki otomasyon tek başına her derde deva değildir. Dijital sertifikaların yönetim çözümleri birleşik ve entegre bir yetenekler seti sunacak şekilde tasarlanmalıdır. Bunlar, kimin sahip olduğunu, nerede kurulu olduğunu ve ne zaman sona ereceğini de içeren SSL/TLS sertifikalarının sürekli keşfi ve envanterini içermelidir. Ayrıca, süresi dolmuş sertifikalar tarafından oluşturulan kesintileri önlemek için otomatik yenileme özelliği de içermelidir. Ve tüm sertifikaların 90 günlük kullanım süreleri ve ilişkili kurumsal politikalarla uyumlu olduğundan emin olmak için sürekli, gerçek zamanlı izleme ve raporlama da mümkün olmalıdır. En iyi uygulamalar sadece bu temel özellikleri kapsamakla kalmaz, aynı zamanda API’lar aracılığıyla DevOps araçlarıyla entegrede çalışabilmelidir. Bu özellik geliştirici ortamlarında sertifikaların otomatik edinilmesini sağlar ve yeni veya mevcut uygulamaların daha kısa geçerlilik sürelerine uyumluluğu için ciddi bir katkı sağlar.

Dijital sertifikaların yönetim zorlukları yalnızca bulutla sınırlı değildir. Ancak bu ortamların karmaşık karakterleri ve hızlı gelişim göstermesi zaten yeterinde zor olan sertifika yönetimini daha da depreştirmektedir. Araştırmalar, dijital sertifika yönetim eksikliğinin bulut sistemlerindeki en büyük üç güvenlik sorunundan biri olduğunu göstermektedir. Dijital sertifikaların operasyonundaki gecikmeler ve aksamalar sonucu olumsuz müşteri deneyimleri ve veri ihlalleri olası etkilerden sadece birkaç tanesidir.

Kaynakça

[1] https://www.chromium.org/Home/chromium-security/root-ca-policy/moving-forward-together/

[2] https://venafi.com/blog/study-digital-transformation-drives-rapid-growth-machine-identities/

[3] https://venafi.com/blog/rogue-certificates-and-shadow-it-underbelly-digital-certificate-growth/

[4] https://assets-us-01.kc-usercontent.com/994513b8-133f-0003-9fb3-9cbe4b61ffeb/255bf96d-554f-41c5-80da-410cb58cf294/The%20Impact%20of%20Machine%20Identities%20on%20the%20State%20of%20Cloud%20Native%20Security%20in%202023_Report.pdf